Définitions et descriptions pour le vocabulaire numérique clé

La plupart des navigateurs modernes ont des options d’accessibilité qui permettent la visualisation de sites Web pour les utilisateurs qui peuvent être malvoyants, malentendants ou affectés par d’autres maux pouvant restreindre leur expérience en ligne.

L’auteur de la menace – la/les personnes ou entités qui représentent une menace pour un système. Cela peut être direct ou indirect en raison de l’automatisation et du pivotement.

Cyber Security a l’intention de réduire le risque que les attaquants réussissent à accéder à vos données et systèmes. Vous pouvez déployer divers tests à la fois sur logiciels et sur papier pour évaluer votre application Web et la sécurité des systèmes.

Voir le pourcentage moyen de visionnement observé sur toutes les vues pour la vidéo complète. Quel pourcentage de vos téléspectateurs ont regardé l’intégralité de votre vidéo? Pouvez-vous rendre le contenu plus convaincant pour mobiliser votre auditoire et augmenter la rétention des téléspectateurs ?

Moteur de recherche appartenant à Microsoft, ayant ses routes avec MSN et plus tard Live Search. Bing offre des services tels que des recherches sur le Web, l’image, la carte et la vidéo. Yahoo a utilisé le moteur de recherche Bing pour ses recherches jusqu’en 2015 quand un accord signifiait que Yahoo n’avait à utiliser Bing pour la majorité de ses recherches.

Bing Ads est une autre plateforme de Paiement Par Clic pour les moteurs de recherche Bing et Yahoo! . Les fonctionnalités et les conceptions sont similaires à celle de Google AdWords, avec quelques caractéristiques distinctes.

- Le terme “Black Hat”, en relation avec la sécurité Internet, se réfère au piratage ou la pénétration non éthique des sites Web. Les hackers Black Hat sont des hackers sans scrupules qui violent la sécurité informatique pour peu de raison au-delà des fins malveillantes.

- Le terme “Black Hat”, en relation avec le référencement, se réfère à la pratique de l’obtention du rang de page dans les moteurs de recherche, mais en violant les conditions de service des moteurs. Certains exemples sont le bourrage de page, les pages d’entrée de porte et le texte invisible.

Le terme “Blue Hat” est utilisé pour décrire la technique de piratage de personnes qui sont de l’extérieur de l’industrie de la cybersécurité et sont utilisés pour tester la fonctionnalité sur un site Web.

PAP(Prenez vos appareils personnel) est un système où les employés utilisent des appareils qu’ils possèdent (comme les mobiles et les ordinateurs portables) pour l’utilisation au travail.

Cela peut aller des entreprises qui ne veulent pas avoir les frais de l’émission de téléphones d’entreprise à des entreprises qui permettent aux employés d’apporter des tablettes et des ordinateurs portables à utiliser comme leurs postes de travail.

Le système PAP comporte toutefois des risques, et pas seulement la possibilité qu’un employé les utilise comme un puits de temps! Il y a toujours un risque que des virus ou des logiciels malveillants soient propagés par des appareils PAP compromis sur un réseau d’entreprise, ainsi que d’autres abus de ce genre.

le PAP est le mieux évité et atténué par les appareils, que ce soit les téléphones intelligents ou les ordinateurs, achetés par l’entreprise et avec une très bonne sécurité attachés à eux.

Une atteinte est la divulgation de données par une entreprise ou une personne.

Cela peut être n’importe quoi, d’un hacker entrant par effraction dans votre site Web à un employé laissant une clé USB ou un ordinateur dans un train. Les employés devraient avoir un accès variable selon leur fonction au sein de l’organisation.

Le plan de reprise après sinistre vise à :

- Voir ce qui a été perdu,

- Découvrir comment il a été perdu,

- Faire toutes les annonces sur les données perdues,

- S’assurer que cela ne se reproduise plus.

Les superpositions d’incitation à l’action sont déclenchés soit par des publicités biologiques (non payées) ou payées et sont gratuits. Ils sont littéralement ce qu’ils sont… superposés sur la vidéo montrant un point de vente ou une déclaration. Utilisés de la bonne manière dans Google, ceux-ci sont une incroyablement puissante couche supplémentaire à votre vidéo en fournissant des informations supplémentaires. Ces superpositions d’incitation à l’action peuvent aussi avoir un effet positif sur votre référencement si vous les utilisez correctement avec vos mots-clés.

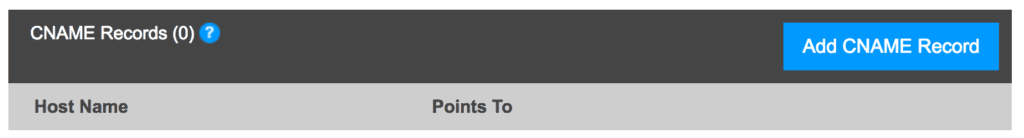

CNAME est l’abréviation de “enregistrement de nom canonique”. Il s’agit d’une redirection vers le domaine ciblé. Il est essentiellement utilisé pour assigner un domaine ou un sous-domaine à un autre domaine.

Par exemple, si votre nom de domaine est votresite.com et que vous craignez que les gens ne l’orthographient mal, par exemple en plaçant un w dans l’adresse URL ou en épelant mal votre nom. Vous pouvez ajouter ces orthographes manquantes potentielles aux enregistrements CNAME de la façon suivante.

Se fait facilement et pourrait avoir un effet positif dans le trafic supplémentaire vers votre site.

Le montant des dépenses pour une publicité particulière par rapport à toutes les entreprises qu’AdWords dépense.

La proportion du coût estimé de l’achat du même nombre de visiteurs ou (par AdWords) pour un terme par rapport au site qui acquière organiquement ces visiteurs.

Le coût moyen par vue est le montant moyen qu’un annonceur paie pour voir sa publicité vidéo sur YouTube. Le coût par vue peut varier en fonction d’un certain nombre de facteurs, notamment :

- Longueur de la publicité vidéo

- Qualité créative de la vidéo

- Ciblage du segment client

- Variables dynamiques de vente aux enchères

L’optimisation du taux de conversion est une combinaison d’art, de science et d’essais. Cela consiste à obtenir le taux de conversion maximal de vos efforts de marketing en ligne. Gagner une amélioration du taux de conversion se fait par l’apprentissage et le peaufinage, en regardant vos outils Google Analytics ou Bing Analytics pour examiner vos données. Le changement de contenu, la mise en page, la réalisation de tests A/B ajustant le PPC ou les annonces d’affichage peuvent tous affecter votre optimisation du taux de conversion. Ce qui est important, c’est que vous surveilliez attentivement vos améliorations, en prenant des notes sur les ajustements apportés et le changement qui en résulte dans votre ARC.

Il vient avec la pratique et pas atteint du jour au lendemain. Nous avons vu qu’un simple changement d’imagerie affectant le taux de conversion.

Le Taux de Clics est déterminé par le nombre de « Clics » sur votre annonce divisé par le nombre d’Impressions ou de fois où votre annonce a été montrée.

10 (Clics) / 1000 (Impressions) = 1 %

Les taux de clics élevés sont une bonne indication que les utilisateurs trouvent votre annonce utile et pertinente. Il y a d’autres avantages à des taux de clics élevés, y compris un impact positif sur votre note de qualité. Des notes de qualité supérieure peuvent aider à réduire vos coûts de publicité qui à leur tour peuvent également aider à augmenter la position de vos sites Web.

Les outils d’analyse statistiques disponibles décomposent les téléspectateurs, ou les utilisateurs par âge et sexe. Ciblez les annonces seulement pour ceux qui sont plus susceptibles d’être intéressés par vos produits ou services (ex: les femmes de 20 à 30 ans). Fortement recommandé pour cibler le public cible exact.

Un plan de reprise après sinistre est un plan qui indique ce qu’il faut faire en cas de « sinistre » – d’une brèche dans les données d’un site Web à une inondation dans le lieu d’affaires.

Il doit indiquer la meilleure façon de gérer les systèmes informatiques de votre entreprise à la suite d’un sinistre – en particulier, comment prévenir de tels problèmes, comment identifier les problèmes potentiels, les mesures à prendre pour faire face à un sinistre, et quoi faire après.

Un bon exemple de plan de reprise après sinistre est http://www.sans.org.

Le réseau Google Display permet aux annonceurs d’utiliser une combinaison d’annonces pour apparaître sur les sites Web, dans les vidéos ou sur les appareils mobiles. Les annonces peuvent être ciblées pour apparaître pour les gens susceptibles d’être les plus intéressés et sur les sites Web les plus applicables. Le réseau Google Display peut être ciblé très spécifiquement et est idéal pour renforcer la notoriété de la marque.

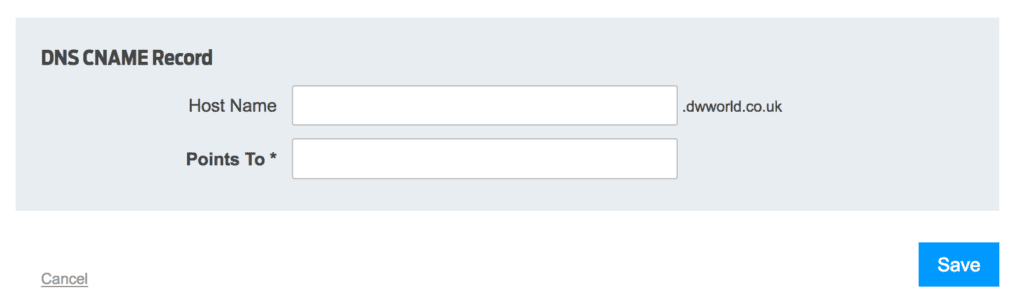

Vos serveurs de noms de domaine communément appelés DNS sont les serveurs qui hébergent les informations associées à votre domaine. Ils sont enregistrés pour rejoindre le Domain Name System et comprendront des séries de serveurs à travers le monde.

Lorsque vous achetez un domaine, le serveur de noms de domaine hébergera toutes les informations nécessaires pour pointer vers d’autres services que vous utiliserez avec ce domaine, p. ex., site Web, services de courriel.

Donc typiquement votre domaine pourrait être www.domainname.co.uk , com, . de ou . london par exemple. Tout ce qui est associé à ce domaine sera enregistré et contrôlé via un panneau de contrôle sur ce DNS.

Une fois qu’un domaine est enregistré, les données d’enregistrement associées au propriétaire de ce domaine seront stockées dans le registre Who IS.

Habituellement, un DNS se compose des formats suivants :

Serveurs Racines du DNS

Les serveurs DNS sont organisés dans une hiérarchie et au plus haut des serveurs DNS se trouvent les pertinemment nommés serveurs racines du DNS . Les serveurs racine du DNS stockent une base de données de tous les noms de domaine Internet.

Chaque nom de domaine aura une adresse IP correspondante. Il y a 13 serveurs de racine nommés de A à M. Ces serveurs sont déployés aux EU, au Japon, au Royaume-Uni et en Suède.

Comment fonctionne le DNS?

Les 13 serveurs racines contiennent la base de données complète des noms et adresses.

D’autres serveurs DNS à une hiérarchie inférieure et sont maintenus par les organisations et les fournisseurs de services Internet (FSI). Le système DNS fonctionne par l’information étant dans un format distribué à travers le réseau de serveurs. Google et Amazon par exemple ont leur propre DNS distribués dans le monde entier.

L’architecture utilisée dans le système DNS est une architecture client – serveur. Si vous entrez une recherche sur votre navigateur Firefox ou Safari par exemple, cela émet des demandes à vos serveurs DNS fournisseurs de services Internet (ISP).

Si ce serveur DNS ne détient pas cette information, il transmet alors cette demande à un autre serveur que le DNS agissant pour le premier client transmet automatiquement à un autre serveur DNS ou jusqu’à ce que la demande arrive à un serveur DNS qui a le nom et l’adresse IP dans sa base de données correspondant. Cette information récupérée passe ensuite tout le long de la chaîne des serveurs DNS jusqu’au client original.

Un exploit est une méthode qui déclenche une vulnérabilité. L’exploitation est donc le processus d’utilisation d’une faiblesse des systèmes pour y accéder.

Les exploits sont souvent partagés entre différentes parties, soit pour améliorer la sécurité d’un système, pour prouver le concept, ou encore pour s’introduire dans un système pour la fierté ou le profit.

Les exploits sont protégés au niveau logiciel par des correctifs et des mises à jour (et peuvent parfois être protégés par des IDS, pare-feu, et d’autres systèmes).

Le moteur de recherche populaire dont le nom est devenu synonyme de moteurs de recherche. Google a été créé en 1998 et pour une entreprise encore relativement jeune est leader sur tout ce qui a trait à la recherche sur le web.

Google AdWords est un service de publicité en ligne (PPC) où vous payez chaque fois que quelqu’un clique sur votre annonce. Le système fonctionne en définissant des mots-clés avec lesquels vous voulez que vos annonces soient trouvées par et en écrivant une copie publicitaire convaincante qui incite un utilisateur à cliquer.

Résultat de recherche Google biaisé qui induit les moteurs de recherche en erreur en dirigeant l’utilisateur vers un site Web qui ne correspond pas aux résultats de recherche. Cela devient de plus en plus difficile à réaliser, car les algorithmes de recherche de Google deviennent de plus en plus « intelligents » pour punir les sites Web qui tentent d’induire en erreur les moteurs de recherche.

Les concurrents qui apparaissent contre vos mots-clés pour lesquels vous vous référencez.

Nombre estimé de visiteurs provenant des résultats de recherche de Google.

Les hackers “Grey Hat” désigne les hackers qui se trouvent entre les Black Hat et les White Hat, surfant sur le Web à la recherche de sites Web qui peuvent être exploités. Après le hack, ils informeront le propriétaire du hack et offrir leurs services pour corriger le hack ou ils publieront le hack au monde.

L’Impression est l’affichage de l’annonce – elle est comptée lorsque l’annonce est effectivement « récupérée » depuis sa source. Elle est sans rapport avec les clics et ceux-ci ne sont pas comptés. Les impressions sont ouvertes à l fraude au clic et il y a donc un certain nombre de méthodes déployées pour réduire la hotte probable par les navigateurs utilisant divers algorithmes pour réduire l’activité robotique.

Le déploiement de techniques illicites à la vue artificielle de sites Web sans intention de cliquer sur l’annonce. Le résultat est une réduction du taux de clics et ainsi donner une note de qualité inférieure. Le score de qualité inférieure affectera considérablement la capacité des annonceurs d’obtenir des rabais sur ses dépenses publicitaires.

Une recherche sur l’onglet de recherche interne de votre site Web vous permettant d’aller directement à la page de renvoi des sujets recherchés.

Applications qui vous permettent de consulter et d’accéder au contenu (ex: sites Web) partagé avec le World Wide Web.

Un système de détection des intrusions est un système qui se situe entre un système qu’on veut protéger et le monde extérieur. Il est en mesure de détecter le trafic web qui passe au système protégé, et généralement de déterminer les intentions de ce trafic. L’installation d’un IDS peut aider à réduire les pourriels, détecter les virus et enregistrer l’activité sur un réseau.

Son proche cousin, le système de prévention d’intrusion, est un IDS en mesure d’agir sur ce qu’il trouve, soit couper l’accès ou ralentir la circulation.

Quelle est la différence ?

Deux normes d’adressage des adresses IP sont utilisées aujourd’hui. La nouvelle norme IPv6 remplace le système d’adressage IPv4 32 bits. Les anciennes adresses IPv4 sont de 32 bits de longueur ou 4 octets. Les adresses IPv6 sont de 16 octets ou 128 bits de longueur.

Et alors ?

L’adresse IPv4 se compose d’un groupe de quatre nombres ou octets, chacun numérotant entre 0 et 255. Les ordinateurs ne voient qu’un nombre alors que les humains les voient comme des nombres ou des octets séparés par des points. La numérotation varie donc de 0.0.0.0 à 255.255.255.255.255. La différence est que le nouveau protocole de numérotation IPv6 utilise des nombres hexadécimaux plutôt que des chiffres décimaux et l’IPv6 utilise les colonnes comme séparateur entre les nombres hexadécimaux.

Mots ou expressions qui décrivent votre entreprise, votre produit ou votre service que vous choisissez pour aider à déterminer comment vous vous classez sur les moteurs de recherche.

La recherche par mots clés est le processus de découverte à des fins d’optimisation sur la base de différents facteurs tels que:

Volume de recherche – Nombre de recherches par mois pour ce terme.

Difficulté des mots-clés – La difficulté à se classer pour un terme de recherche particulier. Plus le pourcentage est élevé, plus c’est difficile.

Nombre de résultats – Combien de résultats apparaissent dans les pages de résultats de recherche en fonction du terme de recherche.

Une page d’atterrissage est simplement la page à laquelle l’utilisateur est amené quand il clique sur votre annonce qu’elle soit payée, affichée ou par recherche organique à partir de l’annonce. La page d’atterrissage a un contenu qui doit être pertinent pour l’ajout de texte, l’ajout l’affichage et avoir les techniques appropriées d’optimisation du moteur de recherche appliquées au contenu des pages.

La page d’atterrissage inclura les bonnes h1, h2, les tags alt, etc., les bons mots clés et les méta-tags appliqués. Les images seront également adaptées aux moteurs de recherche. Le corps écrit de la page sera optimisé de manière à être adaptés aux moteurs de recherche, ce qui signifie que les pages d’atterrissage auront les mots clés appropriés sur la page et la densité et la distribution des mots clés sera suffisante pour être ramassées en tant que tel par les moteurs de recherche, mais pas trop pour provoquer une alerte spam.

Il y en aura d’autres pour le glossaire.

Les logiciels malveillants sont des logiciels qui visent à endommager ou à accéder à des systèmes qu’ils ne leur sont pas autorisés.

Ils peuvent aller du simplement ennuyeux à la destruction de l’entreprise. Des systèmes tels que l’anti-virus et pare-feu visent à arrêter les logiciels malveillants, ainsi que des politiques et des procédures qui visent à inhiber ses effets.

Les mots-clés négatifs sont cruciaux dans le sens où ils vous aident à ne pas gaspiller d’argent. En déployant des mots-clés, vous maximiserez rapidement votre rendement pour votre investissement. Le déploiement de mots-clés négatifs se fait lorsqu’il y a des mots PPC qui sont semblables à un autre mot ou une marque qui pourrait être confondue avec votre mot-clé. Les mots-clés négatifs empêcheront votre publicité d’apparaître et se traduiront par des résultats plus pertinents pour vos clients et, ce faisant, amélioreront votre note de qualité au fil du temps.

Les “renifleurs de paquets” sont des outils logiciels qui saisissent des paquets de données transférées sur Internet et sont utilisés pour visualiser les mots de passe transférés dans ces paquets. Aussi appelés analyseurs de paquets.

Les sociétés de marketing par Internet gèrent généralement une campagne d’enchères en temps réel (RTB). Les campagnes RTB sont généralement un moyen par lequel les stocks publicitaires sont achetés et vendus par impression. Le RTB est une enchère instantanée programmatique très similaire à celles qui sont menées sur les marchés financiers.

Avec le RTB, les acheteurs de publicité enchérissent sur une impression, si cette offre est remportée, alors la publicité de l’inventaire de l’acheteur est affiché instantanément sur le site de l’éditeur.

Les offres en temps réel permettent aux annonceurs de gérer et d’optimiser les annonces de différents réseaux publicitaires en accordant aux annonceurs l’accès à une multitude de réseaux.

L’Appel d’offres en temps réel peut être un moyen très efficace de lancer des campagnes et d’obtenir une portée supplémentaire dans les campagnes au moment exact avec le public exact qu’ils souhaitent cibler.

Généralement des hackers utilisant des outils logiciels automatisés écrits par d’autres hackers “Black Hat”. Le terme “script” faisant référence au fait qu’ils utilisent le script développé par d’autres hackers “Black Hat”.

es Kiddie se référant au fait qu’ils ont peu de connaissance du script sous-jacent qui est utilisé.

Logiciel qui permet aux utilisateurs de trouver du contenu sur le Web, à partir des mots ou des phrases tapés sur le moteur de recherche.

La chaîne de recherche est entrée dans le moteur de recherche pour obtenir les résultats.

![]()

Le nombre de résultats affichés.

Les audits de site sont un examen minutieux de votre site Web – généralement effectué par des outils logiciels avec analyse humaine des résultats. Les audits de site peuvent être purement une analyse de votre site Web ou peuvent en comparaison avec un repère de l’industrie ou un concurrent. Considérez qu’un audit de site équivaut à un bilan de santé de l’omnipraticien. Un audit de site peut être une simple analyse logicielle d’un site Web qui examine la santé du site Web du point de vue du moteur de recherche biologique, du point de vue de la sécurité, ou du point de vue de la recherche payée.

L’audit du site peut vous aider à prioriser ce qui doit être corrigé en premier et dans quel ordre, des erreurs du site aux problèmes aux avertissements. Fixer les priorités est très important pour votre classement. Vous devriez effectuer des classements sur une base régulière pour voir comment votre site Web s’améliore progressivement. Les classements au fil du temps raconteront comment votre travail progresse.

La vérification du site peut être effectuée du point de vue de la sécurité et cela peut vous permettre de trouver toutes sortes de problèmes avec votre site.

Nous pouvons suivre vos diverses vérifications de sites afin que vous puissiez savoir ce qui a changé au sujet de votre vérification.

Petit bouton sur YouTube qui permet aux téléspectateurs de passer l’annonce et de ne pas regarder la vidéo.

Le Spam (ou pourriel) fait référence au déploiement « non ciblé » d’une campagne de courriel, à des mails non sollicités ou à l’obtention d’un lien de retour non authentique vers votre site. Il est très facile d’obtenir un filtre à Spam et finir par être ajouté à un. Autrefois, « au début du millénaire», il était relativement facile de racheter des liens vers votre site. Les fameux algorithmes de Google ont ensuite bougé pour contrer le rassemblement contraire à l’éthique des liens rétrospectifs à votre site. De nos jours, les moteurs de recherche sont fantastiquement doués pour repérer les maillons mal assemblés et il ne vaut vraiment pas la peine de chercher et de payer pour les liens en arrière qui ne sont pas « naturellement approvisionnés ».

Le spamming s’applique également au marketing par mail, et la pertinence de votre courriel et nous allons il est structuré sont tous les facteurs déterminants pour décider si elle a considéré Spam ou non.

Il s’agit de la comparaison d’un certain nombre de facteurs ou de variables sur deux ou plusieurs pages de renvoi du site Web. La page de renvoi ou le mail sont comparés statistiquement en fonction du nombre de clics ou d’autres variables statistiques.

le, est, à, qui, sur…

Les mots d’arrêt sont les mots que certains navigateurs retirent de la chaîne de recherche et sont donc considérés comme des mots redondants ou des mots d’arrêt. Ils peuvent causer des problèmes dans les chaînes de phrase qui les utilisent car certains algorithmes de recherche peuvent les supprimer, ce qui conduit parfois à changer le sens de la phrase.

En général, lorsque vous écrivez une copie pour les titres dans les deux h1, h2 et d’autres métadonnées, il est conseillé de supprimer les mots d’arrêt.

Le nombre de visiteurs et visites que reçoivent un site ou une page Web.

Les publicités vidéo True View vous permettent d’interagir avec vos clients sur YouTube et sur le Web. Vous ne payez avec TrueView que lorsqu’un téléspectateur regarde 30 secondes de votre vidéo ou la durée de la vidéo si elle est plus courte, ou si elle s’engage dans l’une des interactions comme les « superpositions d’incitation à l’action », en cliquant sur les cartes et les bannières d’accompagnement.

Le remarking vidéo crée des listes très spécifiques basées sur l’activité du spectateur sur votre compte YouTube. Avec cette liste, vous pouvez re-commercialiser ou recibler.

Un petit extrait de code qui est utilisé pour visiter les sites Web et pour aider au référencement ou l’index pour les catalogues de recherche. Les araignées sont aussi parfois appelées bots.

- Le terme “White Hat”, en référence à la sécurité Internet, est l’utilisation des techniques White Hat utilisées par les pirates éthiques dans leurs tests de pénétration des sites Web.

- Les techniques White Hat en relation avec l’optimisation du moteur de recherche sont des techniques éthiques utilisées pour améliorer le classement d’un site Web.

WordPress est un système de gestion de contenu open-source. WordPress est exécuté sur un serveur web soit en externe soit auto-hébergé via son service WordPress.com.

Le système CMS est une plate-forme basée sur un template où vous pouvez installer des thèmes et des plugins (ou l’éditeur par défaut de WordPress) pour aider à réaliser les effets et les conceptions souhaités. WordPress est également compatible avec la dernière version des familles de codage populaires telles que HTML, CSS, PHP et bien d’autres.

Yahoo est une société technologique multinationale principalement connue pour son moteur de recherche Yahoo! et de nombreux autres services en ligne.

Les synonymes d’un mot sont des mots ou des expressions qui ont le même sens. Un synonyme de marketing digital, par exemple, est activités promotionnelles ou formation de marque effectuée en ligne. Si vous utilisez Synonymes dans la copie que vous écrivez, cela aidera les gens à mieux comprendre votre contenu. C’est particulièrement vrai si vous discutez de sujets difficiles comme les éléments de marketing que les gens ne connaissent pas.

Ainsi, le synonyme d’un mot est généralement plus facile à comprendre que des termes techniques plus complexes. L’utilisation de synonymes améliore la lisibilité du texte et peut vous aider lorsque vous écrivez des longueurs de copie où le même mot pourrait devenir répétitif. Les algorithmes de Googles peuvent maintenant capter sur l’utilisation de synonymes dans les blocs de texte dans de nombreuses langues et cela nécessite donc également une rédaction soigneuse.

Une phrase clé dans un slug se réfère à la façon dont vous avez utilisé votre mot-clé ou phrase clé dans votre URL. Votre article ou page doit avoir une URL référencement-friendly et le ‘slug’ a le mot-clé inclus à la fin de votre URL. Pour améliorer la partie slug de votre URL, nous pouvons construire vos phrases clés à la fin de l’URL afin qu’ils maximisent vos opportunités de classement compte tenu de tous les autres facteurs de référencement affectant cette page.

Nous construisons une image de marque pour votre commerce en ligne

Grâce à un marketing plus intelligent et des analyses, nous construisons votre marque en ligne

Nous serions ravis d'échanger avec vous !

N’hésitez pas à nous contacter ! Nous serions ravis de discuter de toute exigence que vous pourriez avoir. Vous pouvez utiliser les informations de contact ci-dessous ou remplir le formulaire à droite. Nous tâcherons de vous répondre dans les plus brefs délais.

1 Suite 4

Brighton

East Sussex

BN3 2HA

enquiries@dwworld.co.uk

01273 234688

Les réseaux sociaux sont des sites Web et des applications qui permettent aux utilisateurs de créer, de partager et de réagir au contenu publié par d’autres utilisateurs en ligne. Il permet également aux utilisateurs de réseauter entre eux.

Par exemple, Facebook, Twitter, Google+ et LinkedIn